Блокировка слежки онлайн-активности в браузере

Прежде чем использовать браузер BitBox полностью отключите сохранение данных

После того как вы скрыли данные о своем местоположении от провайдера, следует заняться отслеживанием. Практически каждая коммерческая веб-страница идентифицирует своих клиентов посредством cookies и процедур отслеживания. Результат: если ежедневно не очищать историю своего браузера, рекламные корпорации могут составить отличный профиль вашего поведения в Сети. Предотвратить это способен браузер, ориентированный на конфиденциальность, например Cliqz. Поисковые запросы в этом продукте анонимны; защита от отслеживания и блокировка всплывающих окон спасают от целевой рекламы.

В дополнение к защите, предоставляемой браузером, рекомендуется использование анонимного DNS-сервера Quad9. В этом случае такая информация, как адресные запросы и то, под каким IP осуществлялся вход на определенные адреса, проходит через сервер абсолютно анонимно. Чтобы иметь возможность работать через него, зайдите в Windows в «Панель управления | Сеть и Интернет | Центр управления сетями и общим доступом | Изменение параметров адаптера | Протокол Интернета версии 4». Здесь для DNS-сервера внесите адрес «9.9.9.9» и подтвердите изменения нажатием на «ОК».

Еще более безопасным и анонимным, однако гораздо менее удобным является браузер BitBox. Он автоматически запускается в виртуальной среде, однако не рекомендуется к использованию на слабых компьютерах. Современные же устройства получат полностью защищенную от любых атак среду. Поскольку BitBox удаляет cookies по завершению работы, у средств отслеживания не остается ни малейшего шанса на успех.

Проблемы в данном случае может создать лишь новая уязвимость Meltdown. Через нее злоумышленники способны получить доступ к памяти хост-компьютера несмотря на вашу работу через виртуальный браузер. Впрочем, для Windows уже существует патч, который следует немедленно установить, пока ничего не случилось.

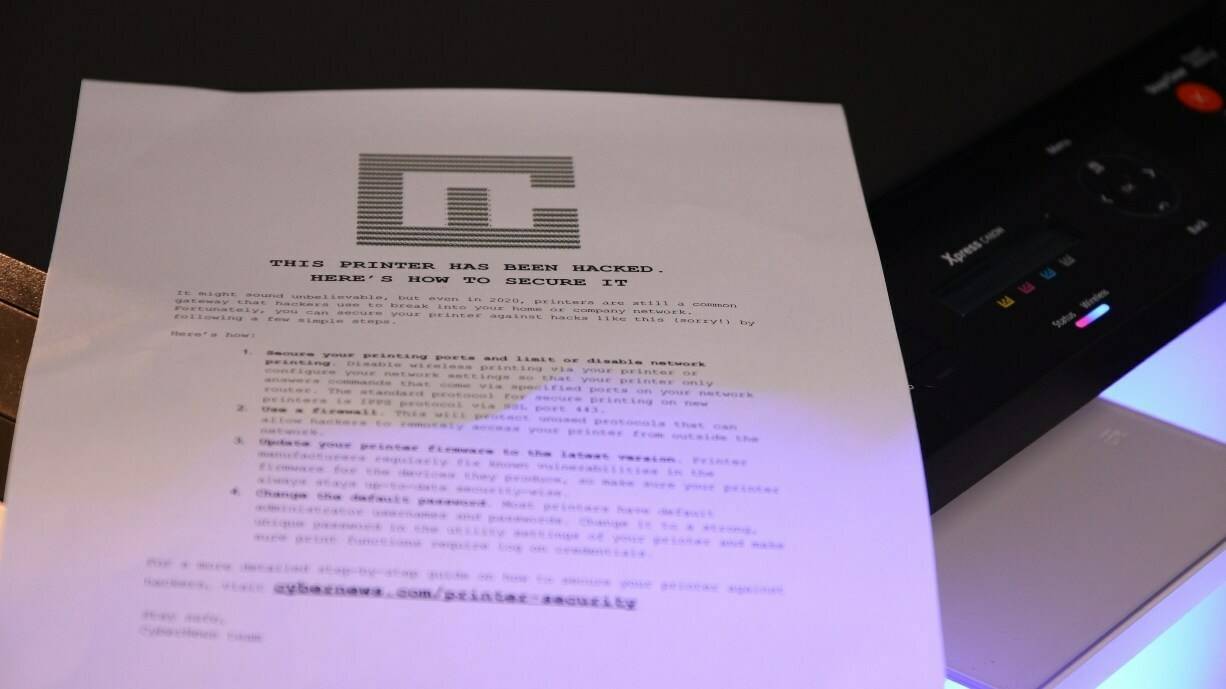

Что может угрожать принтеру

Современный принтер не стоит воспринимать как независимое устройство, которое может только выдавать листы с напечатанным текстом. По сути, это специализированный компьютер со своей операционной системой и уже почти всегда с выходом в интернет. Поэтому даже небольшие домашние принтеры могут «подарить» хакерам копии важных документов. Наибольшую опасность представляет взлом корпоративных устройств.

Одной из разновидностей «вредительств» являются DoS-атаки (Denial of Service — отказ в обслуживании). Хакер отправляет на принтер невыполнимое задание: строчки кода запускают бесконечный цикл изменений без перехода на этап печати. Всё это время устройство недоступно для использования — это неприятно, но поправимо.

Куда хуже, когда злоумышленники остаются «невидимками» и проникают в энергонезависимую память (NVRAM) устройства, собирают нужную информацию и «подчищают» за собой лог-файлы. В таком режиме компания может месяцами терять конфиденциальные данные: от зарплат сотрудников и контактов клиентов до подробностей заключенных договоров. Легко представить, какие коммерческие и репутационные убытки это приносит.

PJL и JetDirect

Компания HP разработала язык Printer Job Language (PJL) еще в далеких девяностых. Изначально он был предназначен для расширения команд принтера, но прошли годы, и в динамичном мире информационных технологий для этой функции стали использовать другой язык программирования — Printer Command Language (PCL). С легкой руки HP язык PJL пошел своей дорогой. Его использовали другие компании и он оброс большим количество дополнительных функций. В итоге мы получили что-то похожее на ассемблер — язык программирования один, а инструкции на каждый девайс разные.

Даже если взять только устройства HP, то полного описания инструкций и команд в открытом доступе нет (видимо, компания поняла, что выкладывать технические детали в интернет небезопасно). Есть общий мануал, в котором сопоставлены серийные модели принтеров и поддерживаемые ими команды. Также есть инструкция, описывающая действия команд, синтаксис и ошибки. Документ уже устарел и сильно на него полагаться не стоит.

Помимо языка управления принтерами, HP разработала еще одну интересную технологию, которая служит и по сей день, — JetDirect. Это штука, позволяет превратить любой принтер в сетевой. На ее основе выпускаются как отдельные принт-серверы, так и встроенные (в принтеры, МФУ и роутеры). JetDirect дает возможность подключить устройства к сети и печатать удаленно… причем не только самому владельцу!

Советы по безопасности Smart TV

Почему так важно защитить Smart TV?

Как ваши смартфон и ноутбук, ваш смарт-телевизор может заразиться вредоносным ПО. И одна из наиболее важных причин, по которой это устройство становится более уязвимым для взлома, заключается в том, что в ваш телевизор не имеет встроенного программного обеспечения безопасности или антивируса.

Хакеры рассматривают эту уязвимость как своё преимущество и пытаются использовать Smart TV для подключения к другим устройствам, доступным в вашем умном доме. По сути, ваш смарт-телевизор действует как слабое звено или приманка для хакеров, откуда они могут легко проникнуть в вашу цифровую жизнь, если вы не обеспечите безопасность своих устройств IoT. Так что да, потенциал риска, связанный со Smart TV, в этом случае сравнительно выше.

Но, не волнуйтесь! Мы нашли несколько советов и приёмов для защиты Smart TV, которые обезопасят ваше устройство, препятствуя любым потенциальным угрозам и взломам.

Давайте рассмотрим эти советы и предложения по безопасности, которые сделают ваш Smart TV более приятным для использования!

Умные телевизоры могут быть опасными (так утверждает ФБР)

В недавнем заголовке мы услышали, что ФБР сделало официальное предупреждение о том, что смарт-телевизор может шпионить за вами. Поскольку смарт-телевизор является самым слабым звеном среди других умных бытовых устройств, он выступает в роли шлюза для хакеров. Хакеры могут легко использовать Smart TV, чтобы проникнуть в ваши дома и прослушать ваши личные разговоры.

Но, успокойтесь! Вот несколько советов и приёмов Smart TV (предложенных ФБР), которые обезопасят ваше устройство.

Давайте рассмотрим эти советы и предложения по безопасности, которые сделают ваш Smart TV более приятным!

Поскольку почти всем нашим IoT-устройствам для работы требуется активное соединение Wi-Fi, мы настоятельно рекомендуем вам создать отдельную сеть для Smart TV. Таким образом, даже если хакеры попытаются заразить ваше устройство Smart TV, они не смогут атаковать другие устройства умного дома, проникнув в ту же сеть Wi-Fi. Таким образом, использование отдельной или дополнительной сети Wi-Fi для подключения Smart TV сделает его более безопасным.

Современные Smart TV оснащены встроенным микрофоном для поддержки функции голосового помощника. Но, чтобы сделать ваш Smart TV более безопасным, выключите микрофон или любое другое устройство с активированным входом, которое подключено к вашему телевизору, когда оно не используется. Старайтесь не держать микрофон включенным 24 часа в сутки, 7 дней в неделю, так как это может вызвать неожиданные проблемы с безопасностью.

Обеспечьте такую же безопасность для встроенной камеры смарт-телевизора. Если камера вашего Smart TV включена всё время, вы подвергаетесь большему риску цифровой атаки. Кроме того, для большей безопасности вы можете попробовать простой способ – спрятать объектив камеры Smart TV. Просто возьмите любую липкую непрозрачную ленту и наклейте её на поверхность камеры, чтобы хакеры никак не могли проникнуть в вашу личную жизнь.

Начальная настройкой любого гаджета часто требует создания учетной записи пользователя. При создании учетной записи пользователя для Smart TV убедитесь, что вы не вводите слишком много личной информации. Кроме того, не вводите банковские реквизиты или любую другую финансовую информацию для большего спокойствия.

Обновите прошивку

Обновление прошивки вашего Smart TV – одно из самых важных дел. Продолжайте проверять наличие последних доступных обновлений программного обеспечения и сразу же устанавливайте их, чтобы сделать ваше устройство более безопасным. Новые прошивки включают улучшения производительности, исправления ошибок и улучшения безопасности, поэтому обновление прошивки всегда является хорошей идеей. Это сделает ваш Smart TV менее подверженным атакам.

Эти несколько советов и уловок помогут сделать ваше устройство максимально безопасным и защищенным от хакеров! Следуя вышеупомянутым советам по безопасности, вы можете усилить безопасность своего смарт-телевизора и сделать его менее уязвимым для атак.

Как сделать принтер неуязвимым

Цифровой шреддинг

Если уничтожить конфиденциальный печатный документ с помощью шредера, его цифровые следы все равно останутся в устройстве. В этом случае способность принтера хранить данные на протяжении месяцев — повод скорее не для гордости, а для тревоги. Система Xerox ConnectKey позволяет использовать цифровой аналог шредера и удалять не только напечатанные документы, но и их виртуальные «тени».

Новая система печати в офисе

Ограничение доступа к МФУ значительно снизит риск утечек. В этом помогут специальные системы аутентификации, вывод документов на печать в определённое время или разрешение соединения только с заданной группой ПК.

Выключение устройства

Среднестатистический принтер проводит в режиме ожидания до 80% рабочего времени. При этом все ресурсы высвобождены и могут использоваться хакерами. Выключение и без того «спящего» МФУ вряд ли доставит большие неудобства, но поможет спасти данные.

Обновление сетевой инфраструктуры

В погоне за безопасностью принтера не стоит забывать про компьютеры, маршрутизаторы и серверы. Мониторинг и своевременное обновление всех компонентов сетевой инфраструктуры поможет быть на полшага впереди хакеров.

Список источников

- How to make your printer more secure, John Brandon (https://www.techradar.com/author/john-brandon), Techradar.com. URL: https://www.techradar.com/news/how-to-secure-your-printer&sa=D&ust=1601583679865000&usg=AFQjCNHHhd7hopaYoiuPuGSXnLTFyW-yYg (дата обращения: 03.11.2020 г.).

Как защитить систему от хакерских атак? Это страшное слово – хакер.

Изначально хакерами назывались опытные IT-специалисты, чьей главной функцией считалось исправление ошибок в ПО (программном обеспечении). При этом, методы были настолько специфичны, что сторонние специалисты с трудом могли в них разобраться.

Однако, со временем слово приобрело несколько негативное значение – «крэкер», то есть «взломщик».

А теперь давайте вспомним знакомое выражение – хакерская атака. По сути это захват контроля или дестабилизация компьютера, а иногда и целой системы.

Причины хакерских атак бывают разные: конкуренция, атака с целью завладеть данными компании или организации, мошенничество, угроза терроризма и т.д. Все эти причины, несомненно, имеют негативные последствия, в случае, если хакеру удалось довести дело до конца.

Яркий пример хакерской атаки – вирус Petya, из-за которого были заморожены десятки банков, сайтов, медиаресурсов, сайтов государственных и негосударственных предприятий. Всего, по официальным данным Microsoft, было заражено почти 13 тысяч компьютеров.

Многие компании разгребали последствия атаки почти 2 месяца, а большинство атакованной техники просто вышло из строя. Но бывают и более мелкие нападения хакеров, от которых страдают пользователи.

Как оценить безопасность принтера

Прежде чем принимать меры, нужно оценить текущие положение дел: сколько устройств есть «на балансе», как они работают, кто ими пользуется

Желательно провести в режиме наблюдения полный рабочий день и обратить внимание на следующие пункты :

Доступ и подключение

Уже на этом этапе можно обнаружить неприятные сюрпризы — например, открытую сеть Wi-Fi или злоупотребление гостевым доступом.

Документооборот

Необходимо зафиксировать все этапы до и после печати или сканирования: где документ хранится, как извлекается из устройства и как используется. Возможно, данные утекают не из-за хакеров, а по вине сотрудников, которые хранят сканированные копии конфиденциальных документов на личных мобильных устройствах или забывают распечатки в принтере.

Сеть

В большинстве организаций используются сетевые принтеры, поэтому проверять нужно не только сами устройства. Меры безопасности должны быть предусмотрены для всех компьютеров и серверов.

Медицинские имплантаты

Wikimedia

Миллионы людей во всём мире зависят от медицинских имплантатов, которые поддерживают их здоровье. С развитием высоких технологий эти устройства стали более инновационными. К примеру, кардиостимуляторами сегодня можно управлять с помощью специальных пультов, которые дают возможность менять параметры этих устройств без хирургического вмешательства. Вызывает тревогу тот факт, что эти имплантаты очень слабо защищены. Целый ряд исследователей говорит о том, что имплантаты имеют целый ряд уязвимостей, потому что в них используются радиоволны и другие беспроводные сигналы для связи между пультом, компьютером и имплантатом, и хакеры вполне могут использовать эти уязвимости для того, чтобы получить полный контроль над имплантатом. Исследователи способны отключать кардиостимуляторы путём репликации радиосигнала, а также смогли изменить режим, в соответствии с которым другой имплантат подавал инсулин в организм пациента. Оба этих случая могут вызывать серьёзные проблемы со здоровьем, и даже привести к смерти. Специалисты продолжают настаивать на том, что нужно срочно принять меры для обеспечения безопасности медицинских имплантатов.

Защитите и защитите свой принтер от хакеров

В этой статье мы собираемся обсудить советы по безопасности принтера для защиты вашего принтера с общей точки зрения, потому что большинство принтеров работают по-другому.

- Не подключайте принтер к сети

- Обязательно защитите свой сетевой принтер

- По возможности используйте физическую защиту принтера

- Регулярно обновляйте прошивку вашего принтера

- Добавьте пароль для защиты удаленного доступа

- Защитите свои порты печати.

1]Не подключайте принтер к сети.

Программы для Windows, мобильные приложения, игры – ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале – Подписывайтесь:)

При настройке принтера вам может быть предоставлена возможность подключить принтер к вашей компьютерной сети, и с самого начала это может показаться убедительным. Для многих сеть в их доме, помимо прочего, способствует обеспечению безопасности компьютера, смартфонов, планшетов и дома.

Поскольку принтер во многих случаях менее безопасен в сети; хакеры могут использовать его как шлюз для доступа к вашему компьютеру и другим устройствам. В прошлом подобное случалось несколько раз, поэтому не верьте, что это нечасто.

Атаки безопасности обычно проходят через самое слабое звено в сети, поэтому, если ваш принтер соответствует требованиям, что весьма вероятно, не подключайте его.

2]Обязательно защитите свой сетевой принтер.

Если по какой-то причине вы решили добавить свой принтер в сеть, что ж, следующий шаг — убедиться, что сеть защищена от внешнего вмешательства. Лучше всего использовать брандмауэр и VPN!

3]По возможности используйте физическую защиту принтера.

Из того, что мы собрали, добавление PIN-кода в большинстве случаев возможно на корпоративных принтерах, но некоторые домашние устройства также поддерживают это. Если у вас есть один из этих продуктов, мы предлагаем воспользоваться преимуществами этой функции.

С помощью ПИН-кода это просто означает, что никто не может распечатать документ, если ему не известен специальный набор цифр. Теперь, если вы живете один, этот вариант может быть излишним, но в наши дни нельзя рисковать, когда дело доходит до безопасности.

4]Регулярно обновляйте микропрограмму принтера.

Один из лучших способов защитить ваш принтер — это использовать обновления прошивки. В большинстве случаев они случаются нечасто, но всякий раз, когда они появляются, пожалуйста, найдите время для загрузки и установки.

Чтобы получить микропрограммное обеспечение, вам следует посетить веб-сайт поставщика принтера или использовать специальное программное обеспечение для вашего принтера, чтобы загрузить и установить последнее обновление микропрограммного обеспечения.

На данный момент обновления прошивки для сторонних устройств не выполняются через Центр обновления Windows, но мы надеемся, что это изменится в будущем.

5]Добавьте пароль для защиты удаленного доступа

Дело в том, что в наши дни несколько принтеров имеют возможность удаленного доступа к устройству из любого места через веб-интерфейс. Без сомнения, это полезная функция, но это может стать огромной проблемой, если кому-то удастся найти веб-интерфейс.

Лучший вариант — добавить пароль для всех, кто хочет удаленно получить доступ к вашему принтеру. В большинстве случаев это можно сделать с помощью настроек безопасности вашего принтера, поэтому посмотрите, есть ли такая опция.

Если у вас есть принтер HP, перейдите в «Настройки»> «Безопасность»> «Параметры пароля», и на этом все.

Вам также следует изменить пароль по умолчанию для веб-страницы панели управления администратора.

6]Защитите свои порты печати

Стандартным протоколом для безопасной печати является протокол IPPS через порт SSL 443, поэтому оставьте его открытым. Вы можете отключить следующее, если не используете их:

- Порты 515, 721-731, 9100

- IPP на порт 631

- Протокол SMB.

Наконец, всегда выключайте принтер, когда он не используется.

.

Программы для Windows, мобильные приложения, игры – ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале – Подписывайтесь:)

Новая брешь в Windows

В современных ОС семейства Windows, включая серверные, выявлена критическая уязвимость, позволяющая взломать систему и перехватить контроль над ней. Эксплойт получил название PrintNightmare. Он связан со штатной службой печати документов, присутствующей в Windows, и обновления, устраняющего его, не существует.

По данным портала The Verge, брешь обнаружили специалисты китайской компании Sangfor Technologies, работающей в сфере информационной безопасности. Они опубликовали на GitHub полный технический анализ этой уязвимости, посчитав, что она уже устранена. Вместе с анализом они выложили в Сеть еще и PoC-код для ее эксплуатации.

Уязвимости был присвоен номер CVE-2021-34527. Узнав, что патча против нее пока нет, специалисты Sangfor Technologies удалили с GitHub всю информацию о ней. Сделать это вовремя они не успели – PoC-код для ее эксплуатации появился в свободном доступе в интернете.

Пользователям теперь нужно выбирать – или рисковать стать жертвой хакеров, или лишиться возможности печатать документы

На момент публикации материала у Microsoft не был готов патч, устраняющий эту уязвимость. Компания также не уточняет, в каких именно версиях Windows ее эксплуатация может дать хакерам контроль над системой.

В то же время Microsoft признала факт наличия проблемы и работает над ее устранением. Сроки выпуска «заплатки» она не озвучивает, и нет данных, планирует ли она готовить обновление для тех ОС, чей срок поддержки закончился.

Взлом Пентагона

Как вы представляете себе взлом Пентагона? Думаете, для этого нужна хорошо организованная группа, участники которой, сверкая красными от недосыпа глазами, несколько дней без остановки стучат пальцами по клавиатурам? Ошибаетесь. Пентагон в одиночку хакнул 20-летний Кевин Митник (Kevin Mitnick) — самый, наверное, известный кибер-преступник в мире.

Взлом произошёл в 1983 году, когда интернета в его современном понимании ещё и не было — атака происходила через глобальную сеть ARPANet. Через компьютер Лос-Анджелесского университета Митник добрался до серверов Министерства обороны США. Конечно, юного взломщика быстро вычислили и на полгода отправили под арест. Задержанный Кевин утверждал, что имел возможность чуть ли не развязать войну, пользуясь хакнутыми устройствами.

После освобождения Кевин Митник ещё не раз занимался незаконными делами, пользуясь при этом не только программами, но и психологией, умело манипулируя жертвами. В 1994 году он взломал домашний ПК известного специалиста по компьютерной безопасности Цутому Шимомуры (Tsutomu Shimomura), скачав тысячи секретных файлов. Для Шимомуры поиски хакера стали делом чести, и в итоге того всё-таки вычислили.

Позже Цутому напишет по мотивам этих событий книгу «Взлом», а в 2000 году её даже экранизируют. Митник же перейдёт на светлую сторону силы и займётся кибербезопасностью, так сказать, изнутри.

Холодильники

www.bt-test.ru

В 2013-м году калифорнийская охранная фирма Proofpoint выявила глобальную уязвимость в бытовой технике. Самое странное, что этой уязвимости были подвержены устройства, которые мы используем каждый день — холодильники. По крайней мере, самые новые, «умные» холодильники, позволяющие своим владельцам дистанционно контролировать температуру, держать еду в определённом порядке, и запускать различные полезные приложения. Умные холодильники могут быть взломаны, потому что подавляющее большинство владельцев оставляет пароли на этих устройствах такими, какие они были по-умолчанию, или потому что функции безопасности холодильника не настроены должным образом. Всё дело в том, что люди просто не воспринимают холодильники в качестве устройств, которые могут подвергнуться хакерской атаке. А между тем, хакеры уже используют холодильники в своих ботнетах, и с их помощью рассылают спам, о чём владельцы этих устройств даже не подозревают, потому что взломанные холодильники продолжают нормально работать.

Пылевые атаки

Бычий рынок 2017 года был в значительной степени сформирован обычными инвесторами. Теперь, когда, по данным Chainalysis, число обычных людей, инвестирующих в криптовалюту по всему миру, выросло почти на 900% за последний год, ожидается, что мелкие инвесторы снова сыграют важную роль в продвижении биткоина к заветным $100 000.

Но многие из них по-прежнему остаются уязвимыми для кибератак. Однажды криптоинвестор из Лос-Анджелеса Рауль Айала (Raul Ayala) заметил, что в его кошельке появилась монета под названием key7, и он не понятия не имел, что ему стоит с ней делать.

«Количество отправленных токенов настолько мало, что они едва заметны, и именно отсюда происходит название «пыль»», – объясняет Во. «Транзакционная активность этих кошельков затем отслеживается злоумышленниками, которые выполняют комбинированный анализ различных адресов, чтобы деанонимизировать человека или компанию, стоящую за каждым из них»

«Пылевых атак можно избежать, используя кошельки, которые создают новые адреса каждый раз, когда совершается транзакция, что затрудняет ее отслеживание», – добавил Во.

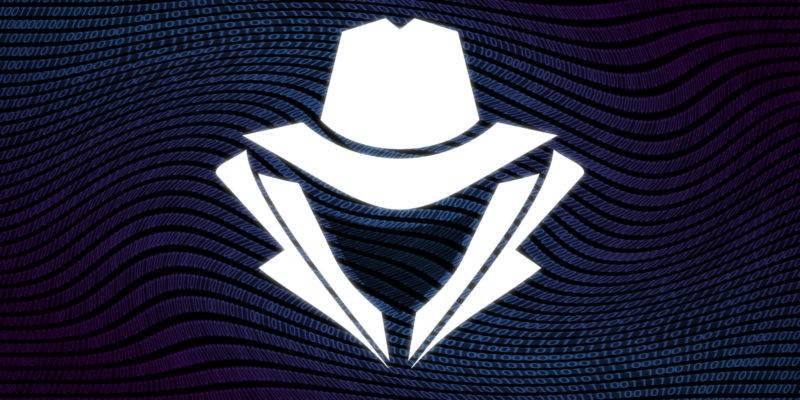

Кто такие белые хакеры

Помимо преступников, существует профессия белого хакера. Это специалисты по компьютерной безопасности, которые занимаются поиском уязвимостей в публичных системах для устранения бэкдоров и других проблем, чтобы исключить сложности.

Работают белые хакеры официально или полуофициально, на биржу фриланса выкладывают данные о системе, а затем каждый желающий пытается взломать систему любыми способами. Если удается, передает логи и информацию о способе сотрудникам компании для того, чтобы исправить ошибки в системе обеспечения безопасности.

Эмблема белых хакеров

Эмблема белых хакеров

Правильным названием этой профессии будет «Этичный хакер» или на сленге белая шляпа. Профессия в первую очередь связана с тестированием систем безопасности. Главной целью работы является устранение брешей в защите систем. Для привлечения специалистов по безопасности публикуют заказы на сайтах HackerOne или Bugrrowd. Компании, которые публикуют заказы о тестировании систем безопасности освобождают от ответственности людей, которые пытаются взломать систему с целью проверки безопасности.

Среди отличий подобного хакера от других видов выделяют то, что они не ставят целью допустить перебои в работе компании или похитить данные, либо воспользоваться недостатком системы безопасности в целях наживы.

Принципом работы считается симбиоз между белыми шляпами и нанимателями, когда удается минимизировать вероятность взлома злоумышленниками. Мотивацией работы этичных программистов является усовершенствование собственных навыков, а также работа по улучшению безопасности в сети. Также, профессия белой шляпы оплачивается сравнимо с работой IT-специалистов высочайшего уровня. Так в 2019 году около 10 программистов заработали более 1 миллиона евро.